Sei solo chiacchiere e distintivo. La prima procedura ufficiale per il GDPR da attuare con DPO e RTD.

Questo articolo è dedicato a Daniela Salzano.

Sei andata via troppo presto. Resti un esempio.

Iniziano ad uscire le LLGG sulla sicurezza, seguiamole e non facciamo spese inutili, investiamo in modelli di gestione e non in hardware inadeguato (solitamente sovradimensionato e non presidiato)

Preferisco non ripetermi, ribadendo che in Europa non si soggiace ad una legge sulla PRIVACY, ma ad una norma che spinge a dotarsi di un modello organizzativo, il GDPR, e che tuttavia utilizzare, o meglio provare a dotarsi di un modello conforme al GDPR senza essersi conformati al regolamento 2014/910 ( eidas ) è del tutto inutile

IIl 13 Giugno 2019 è stato l’ultimo giorno di consultazione delle LLGG sulle sicurezza nel procurement ICT, nell’attesa della definitiva pubblicazione possiamo iniziare a commentare velocemente i contenuti per quanto attiene al documento “strategico” per gli acquisti ICT .

Chiariamo subito una cosa, destinatari delle LLGG sono TUTTE le PPAA, i soggetti coinvolti sono :

RUP

DPO

Amministratori

RTD.

Il capitolo 2 rappresenta il caposaldo dell’enunciato provvedimento, esso si divide in tre fasi procedimentali

- azioni da svolgere prima dell’acquisto

- azioni da svolgere durante le procedure d’acquisto

- azioni da svolgere dopo la stipula

Le azioni da svolgere prima dell’acquisto sono definite AZIONI GENERALI e sono numerate da 1 a 7:

AG1-PROMOZIONE DI COMPETENZA E CONSAPEVOLEZZA

AG2-RACCOGLIERE BUONE PRASSI ED ESPERIENZA

AG3-STABILIRE RUOLI E RESPONSABILITA’

AG4-EFFETTUARE UNA RICOGNIZIONE DI BENI INFORMATICI E SERVIZI

AG5-CLASSIFICAZIONE DI BENI E SERVIZI SOTTO IL PROFILO DELLA SICUREZZA

AG6-DEFINIRE AUDIT E VALUTAZIONE DEL FORNITORE IN MATERIA DI SICUREZZA

AG7-DEFINIRE METODOLOGIA DI AUDIT INTERNO IN MATERIA DI SICUREZZA

Vediamole velocemente.

AG1-PROMOZIONE DI COMPETENZA E CONSAPEVOLEZZA

Ogni pubblica amministrazione deve essere orientata alla gestione del rischio e dotata di persone capaci al gestione del processo di acquisizione dei beni e servizi .

Qualora fosse conclamata, nei fatti, questa carenza, come spesso accaduto in precedenza bisogna prenderne atto ( e non mentire come fatto per le LLGG Agid 2/2017), quindi delegare a figure esterne questi aspetti; una delle figure potrebbe essere il DPO, il supporto RTD o consulenti selezionati proprio per questo scopo.

Nel piano di formazione del GDPR deve essere inserito un percorso di sensibilizzazione alla gestione del rischio.

AG2-RACCOGLIERE BUONE PRASSI ED ESPERIENZA

Semplicemente occorre creare una o più procedure finalizzate alla raccolta di esperienze interne ed esterne da condividere, la c.d. raccolta delle buone prassi.

Riporto un articolo per qualche spunto ed anche l’URL del CERT-PA

AG3-STABILIRE RUOLI E RESPONSABILITA’

Praticamente l’essenza della compliance e dell’accountability .

Lo strumento di lavoro sarà la matrice RACI-VS, la matrice prende il nome dalle iniziali dei RUOLI che appaiono, nel dettaglio

Responsabile-colui che produce l’effetto

Accontable-colui che approva

Consult-colui che viene consultato per generare il risultato voluto

Inform-colui che viene informato sul risultato

–

Verifier-colui che verifica tutto quanto sopra

Signatory-Funzione di approvazione del Verifier

AG4-EFFETTUARE UNA RICOGNIZIONE DI BENI INFORMATICI E SERVIZI

Semplicemente si tratta di inventariare gli asset, anche già presenti perchè come più volte detto la prima cosa da fare per proteggere è avere cognizione di cosa PROTEGGERE. Sembra banale? controllate i lavori in giro in ambito GDPR e poi ci confrontiamo.

Inoltre, il principio di CONOSCENZA di cosa possediamo (anche quindi non in proprietà) è un presidio fondamentali delle LLGG sulla sicurezza informatica che attendiamo per Dicembre 2019 e delle LLGG MMS AGID 2/2017 con la nomenclatura ABSC ID 1 e ABSC ID 2.

AG5-CLASSIFICAZIONE DI BENI E SERVIZI SOTTO IL PROFILO DELLA SICUREZZA

Occorre RI-CLASSIFICARE gli asset in funzione della criticità

AG6-DEFINIRE AUDIT E VALUTAZIOEN DEL FORNITORE IN MATERIA DI SICUREZZA

Occorre in funzione della criticità del procurement valutare il fornitore, le procedure le vedremo in un altro post

AG7-DEFINIRE METODOLOGIA DI AUDIT INTERNO IN MATERIA DI SICUREZZA

Certamente dopo aver AUDITATO (EHEHEH) il fornitore esterno occorre anche ascoltare le componenti interne dell’organizzazione e creare correttivi che naturalmente e fisiologicamente deriveranno dal nuovo asset acquistato.

In sintesi per la prima fase, quella prodromica all’attività di procurement, occorrerà stilare una chek list, che riporto

| DENOMINAZIONE PA | ||

| AZIONE | DOMANDE | PUNTI |

| AG1 | ESISTE UN PIANO AGGIORNATO DI FORMAZIONE SUI TEMI DELLA SICUREZZA ? | |

| ESISTE UN CALENDARIO DI EVENTI PER SENSIBILIZZARE IL PERSONALE SUI RISCHI? | ||

| AG2 | ESISTE UN ARCHIVIO DI BUONE PRASSI ED ESPERIENZE ? | |

| AG3 | SONO FORMALIZZATI INCARICHI E RESPONSABILITÀ SULLA SICUREZZA DEGLIA ACQUISTI? | |

| SONO DEFINITE LE MATRICI RACI-VS PER LA GESTIONE DEGLI ACQUISTI ? | ||

| AG4 | ESISTE UN INVENTARIO AGGIORNATO DEI BENI INFORMATICI DELL’AMMINISTRAZIONE? | |

| AG5 | GLI INVENTARI DI CUI AG4 SONO STATI RICLASSIFICATI IN FUNZIONE DELLA CRITICITÀ? | |

| AG6 | È DEFINITA UNA METODOLOGIA DI AUDIT DEI FORNITORI SULLA SICUREZZA ? | |

| AG7 | È DEFINITA UNA METODOLOGIA DI AUDIT INTERNO SULLA SICUREZZA ? | |

| SOMMATORIA DEI PUNTI ( SI=1, NO=0,IN PARTE = 0.5) |

- Azioni da svolgere durante le procedure d’acquisto

In questa fase la focalizzazione riguarda la criticità dell’asset ( materiale od immateriale) da acquisire.

La criticità può essere valutata sia in termine di costi che di impatto BIA.

Le azioni sono 4 e saranno siglate come AP ( AZIONI PROCUREMENT)

- AP1 Analisi e classificazione in base ai criteri di sicurezza

- AP2 Scelta dello strumento d’acquisto più adeguato

- AP3 Scelta dei requisiti di sicurezza da inserire nel capitolato

- AP4 Garantire competenze di sicurezza nella commissione di valutazione

AP1 Analisi e classificazione in base ai criteri di sicurezza

In questa fase, collegata intimamente all’AG 5 bisogna vedere e classificare come l’acquisizione IMPATTA sulla struttura organizzativa, in funzione del servizio reso, ma anche in termini finanziari, infatti la classificazione potrebbe anche essere fatta in funzione degli impegni di spesaRilascio di certificati per invalidi con istanza.

Lo strumento operativo può essere rappresentato da una tabella del genere:

| QUESITI | PESO DA ATTRIBUIRE (da 1 a 5) | Risposte SI=1,NO=0,IN PARTE 0.5 | PONDERAZIONE |

| L’acquisto impatta su servizi critici ? | |||

| L’importo rientra nella programmazione ex articolo 21 c.6 del D.lgs 50/16 ? | |||

| La durata del contratto da stipulare supera la soglia minima di criticità? | |||

| La sede ove verranno erogate le prestazioni da acquisire è critica ? | |||

| Complessivamente quanto si ritiene critico l’investimento? |

Facendo le ponderazioni per un migliore impatto visivo conviene attribuire i classici tre colori del semaforo per TRI-RIPARTIRE la magnitudo .

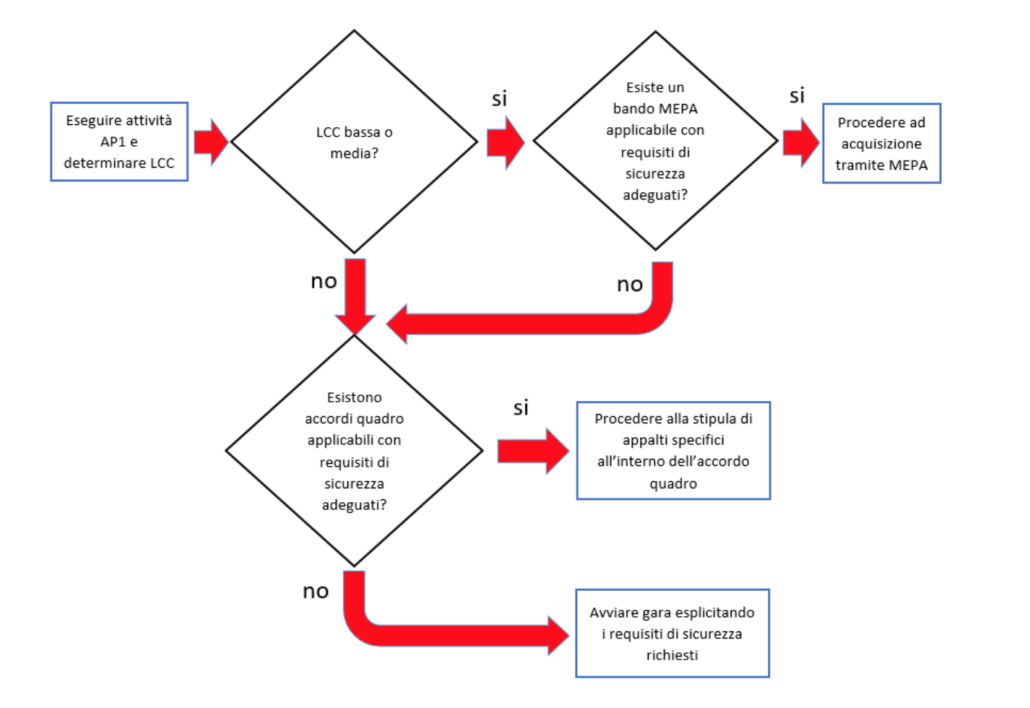

AP2 Scelta dello strumento d’acquisto più adeguato

L’Azione Procurement 2 é legata a filo doppio con la 1, in funzione della classificazione di AP1 infatti potrebbe essere conveniente utilizzare il MEPA ( con bassa criticità quindi ) oppure convenzioni od accordi quadro Consip nel caso di criticità maggiore.

Accordi quadro e convenzioni sono maggiormente curati sull’aspetto della sicurezza, qualora non fossero adatti si prosegue con l’Azione Procurement 3.

AP3 Scelta dei requisiti di sicurezza da inserire nel capitolato

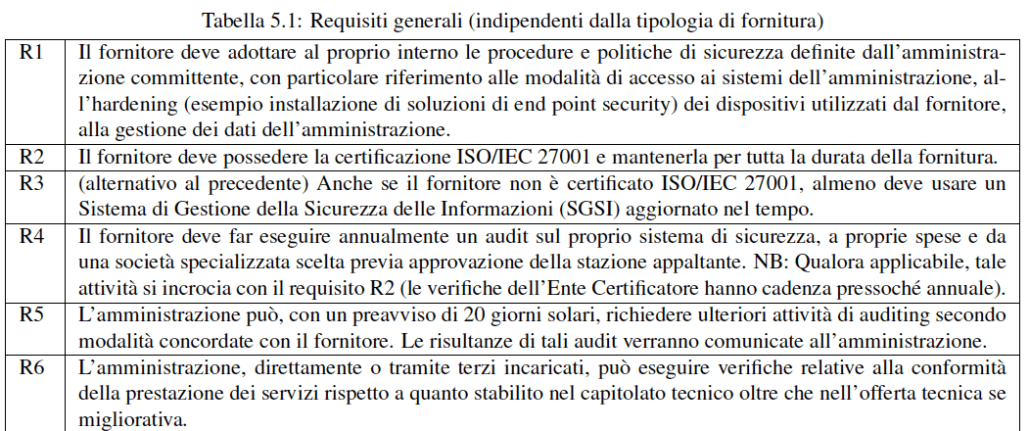

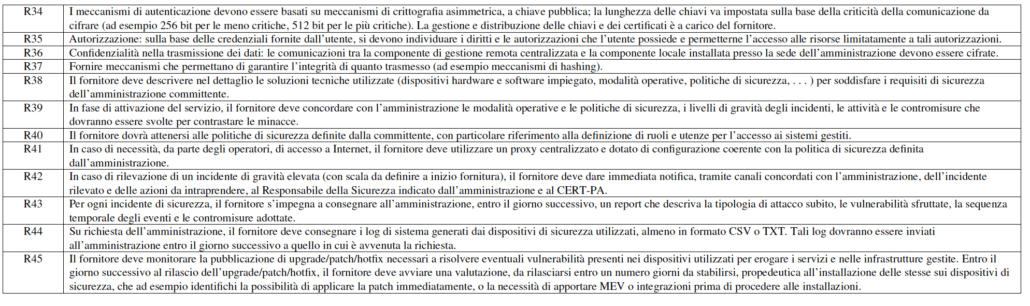

Quando l’amministrazione non è soddisfatta da Mepa e Consip, ovviamente spingerà verso livelli di sicurezza superiori , quindi nel rispetto del D.lgs 50/16, della L.55/19, della circ 2/2017 Agid ( ad oggi) e del GDPR inserirà specifiche tecniche ed amministrative per qualificare il servizio e l’offerente, a tal punto è consigliabile prendere spunto dall’allegato A delle LLgSPICT, a titolo di esempio le riporto appresso :

Queste sono le prime sei, in realtà sono 45 . SIGH!!!!

Ma una volta fatto il bando con tanto di lex specialis non possiamo esimerci dall’avere una commissione ex art 77 validissima, infatti la prescrizione dell’Azione Procurement 4 è

AP4 Garantire competenze di sicurezza nella commissione di valutazione

Nelle more e nell’attesa dell’Albo Nazionale dei commissari ( spostato al 31/12/2020) sarà necessario per non inficiare tutte le AG e le AP scegliere un commissario (anche esterno) adatto all’acquisizione.

La tabella riepilogativa delle PA sarà

| AZIONE | QUESITI | RISPOSTE |

| AP1 | COME È STATA CLASSIFICATA L’ACQUISIZIONE IN FUNZIONE DELLA CRITICITÀ ( ALTA, BASSA..) | |

| AP2 | QUALE STRUMENTO DI ACQUISIZIONE È STATO SCELTO ? ( MEPA, AQ, GARA DA ZERO) | |

| AP3 | NEL CAPITOLATO SONO STATI INSERITI TUTTI GLI ELEMENTI DI SICUREZZA ANCHE DELL’ALLEGATO A DELLE LLgSPICT? | |

| AP4 | LA COMMISSIONE GIUDICATRICE HA COMPETENZE IN AMBITO DELLA SICUREZZA? I REQUISITI DI SICUREZZA SONO CHIARI ED UNIVOCI ? |

AZIONI DA SVOLGERE DOPO LA STIPULA DEL CONTRATTO .

O per meglio dire azioni che vanno svolte dal momento della stipula in poi. Sono 13 Azioni e sono collegate alle AG ed alle AP.

Vediamole :

A1 :UTENZE FORNITORI

A2: GESTIONE DISPOSITIVI FORNITORI

A3: GESTIONE ACCESSO RETE

A4: GESTIONE ACCESSO DB/SERVER

A5: STIPULA ACCORDI DI AUTORIZZAZIONE-RISERVATEZZA-CONFIDENZIALITÀ

A6: VERIFICA RISPETTO PRESCRIZIONI DI SICUREZZA NELLO SVILUPPO DELL’APPLICATIVO

A7: MONITORAGGIO UTENZE ED ACCESSI DEL FORNITORE

A8: VERIFICARE LA DOCUMENTAZIONE FINALE DEL PROGETTO

A9: EFFETTUARE IL DEPROVISIONING

A10: AGGIORNARE L’INVENTARIO DEI BENI

A11: EFFETTURAE IL WIPING

A12: MANUTENZIONE DEI BENI

A13: VULNERABILITY ASSESSMENT

A1 UTENZE FORNITORI

L’amministrazione deve inserire nella propria scheda di account management le credenziali di accesso ai dipendenti del fornitore. Anche loro saranno sottoposti alle ricognizione di log

A2 GESTIONE DISPOSITIVI FORNITORI

I requisiti di sicurezza del parco hardware che i fornitori utilizzeranno nell’espletamento dell’appalto devono essere indicati nell’appalto, ad esempio crittografia e policy della password. Quando il fornitore tratta i dati in nome e per conto dell’amministrazione (configurando nei fatti un addendum contrattuale ex articolo 28 DGPR) le cose si semplificano un bel po’. Potrebbe anche essere che per forniture e servizi altamente critici ci sia il divieto assoluto di utilizzazione di hardware del fornitore, in questo caso A2 si attua con il controllo del divieto imposto già dal capitolato.

A3 GESTIONE ACCESSO RETE

L’accesso alla rete deve essere abilitato e configurato per quanto strettamente necessario. Può avvenire con VPN dedicate e gli accessi dovranno essere tracciati anche ai fini dell’audit AG6.

A4 GESTIONE ACCESSO DB/SERVER

Deve essere consentito solo l’accesso ai DB ed ai server dove insiste l’applicazione da fornire o manutenere . Qualora occorresse accedere ad altri DB/SERVER bisogna gestire le eccezioni .

A5 STIPULA ACCORDI DI AUTORIZZAZIONE-RISERVATEZZA-CONFIDENZIALITÀ

E’ strettamente legata alle buone prassi dell’AG 2. Ogni fornitore dovrà consegnare all’amministrazione l’elenco del personale dipendente impegnato sul progetto che sottoscrive la confidenzialità del rapporto. Anche in questo caso conviene fare riferimento all’articolo 28 del GDPR ed anche al 32.

A6 VERIFICA RISPETTO PRESCRIZIONI DI SICUREZZA NELLO SVILUPPO DELL’APPLICATIVO

I requisiti di questa azione possono essere :

- generici, in questo caso si lascia al fornitore la massima libertà di scelta di tecnologia e modalità operativa, queste caratteristiche vanno valutate dalla commissione giudicatrice ex articolo 77 del D.lgs 50/16

- specifiche , in questo secondo caso è l’amministrazione a dare dei paletti ( anche in funzione dell’ambiente già in essere nella PA) .

A7 MONITORAGGIO UTENZE ED ACCESSI DEL FORNITORE

Nel caso (non raro) di susseguirsi di diversi dipendenti e collaboratori dei fornitori occorre avere una doppia matrice di riferimento, PROGETTO-FORNITORi e RUOLI-UTENZE. Queste matrici sono prodromiche all’azione 9.

A8 VERIFICARE LA DOCUMENTAZIONE FINALE DEL PROGETTO

Al termine del progetto il fornitore deve rilasciare :

- documentazione finale del progetto

- manuale installazione e di configurazione

- report assessment di sicurezza con le azioni di mitigazione riportate

- libretto di manutenzione con indicazioni per mantenere adeguatamente sicuro il progetto acquisito , nel dettaglio

+ produttore e versione del software utilizzato ( librerie, CMS, DBMS, firmware etc etc)

+ indicazioni per reperire i bollettini di sicurezza

+ indicazioni ed istruzioni per installare gli aggiornamenti di sicurezza

+ documento EoL

A9 EFFETTUARE IL DEPROVISIONING

L’amministrazione al termine di ogni progetto deve chiedere il deprovisioning delle utenze, nello specifico :

- deprovisioning delle utenze fisiche del fornitore

- deprovisioning delle utenze logiche del fornitore

- deprovisioning delle utenze VPN

- deprovisioning delle regole Firewall

- richiedere dichiarazione di cancellazione dei dati dai dispositivi del fornitore

E’ evidente che avendo effettuato l’A7 diviene tutto più semplice.

A10 AGGIORNARE L’INVENTARIO DEI BENI

Nulla di più semplice per chi è ben adoperato all’utilizzo delle procedure AGID, si tratta di utilizzare gli strumenti del DPCM 10.08.15 e LL.GG Agid 2/2017.

- ABSC 1.1.1 (M) o ABSC 1.1.2 (S)

- ABSC 2.1.1 (M) o ABSC 2.2.1 (S)

- ABSC 10.1.1 (M) o ABSC 10.1.2 (A) e ABSC 10.3.1 (M)

A11 EFFETTUARE IL WIPING

Al termine di ogni progetto di sostituzione di hardware devono essere cancellati i dati contenuti sui supporti.

E’ il caso di farsi rilasciare una relazione di distruzione e fare una verifica ispettiva documentata.

A12 MANUTENZIONE DEI BENI

Si tratta di coordinare quanto detto in A8 ( libretto di manutenzione) con gli aggiornamenti CERT-PA

A13 VULNERABILITY ASSESSMENT

Un assessment sulla vulnerabilità va eseguito almeno con cadenza annuale per gli strumenti collegati al web.

Ovviamente la frequenza deve aumentare in funzione della criticità dell’asset.

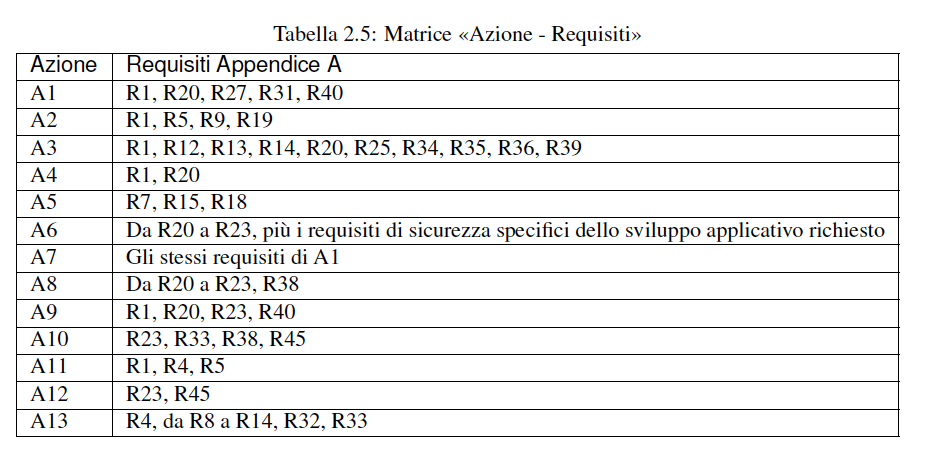

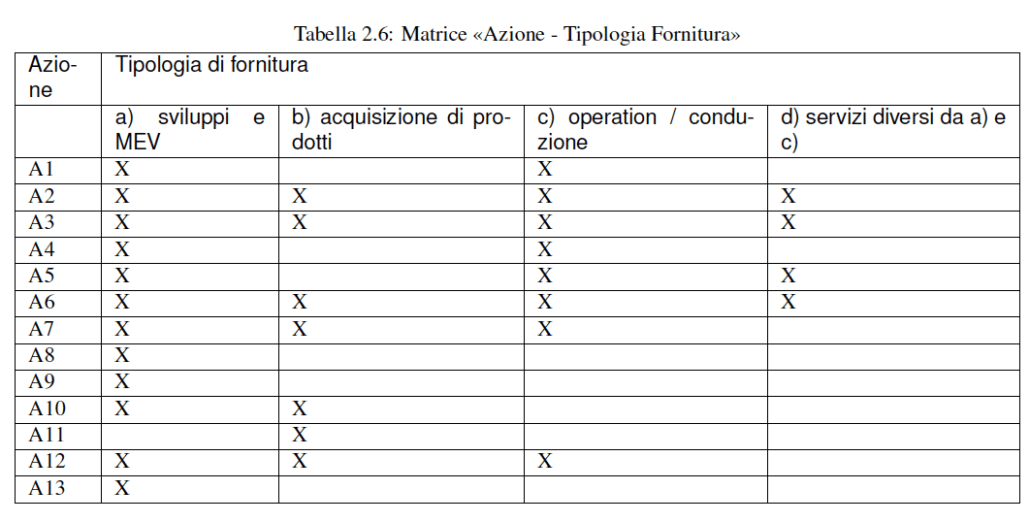

Le azioni, sinteticamente sono legate con rapporto 1 a molto alle i requisiti di sicurezza dell’appendice D

Ora riporto, come da LLGG AGID una matrice ancora più semplice che mette in relazione l’Azione con il tipo di fornitura

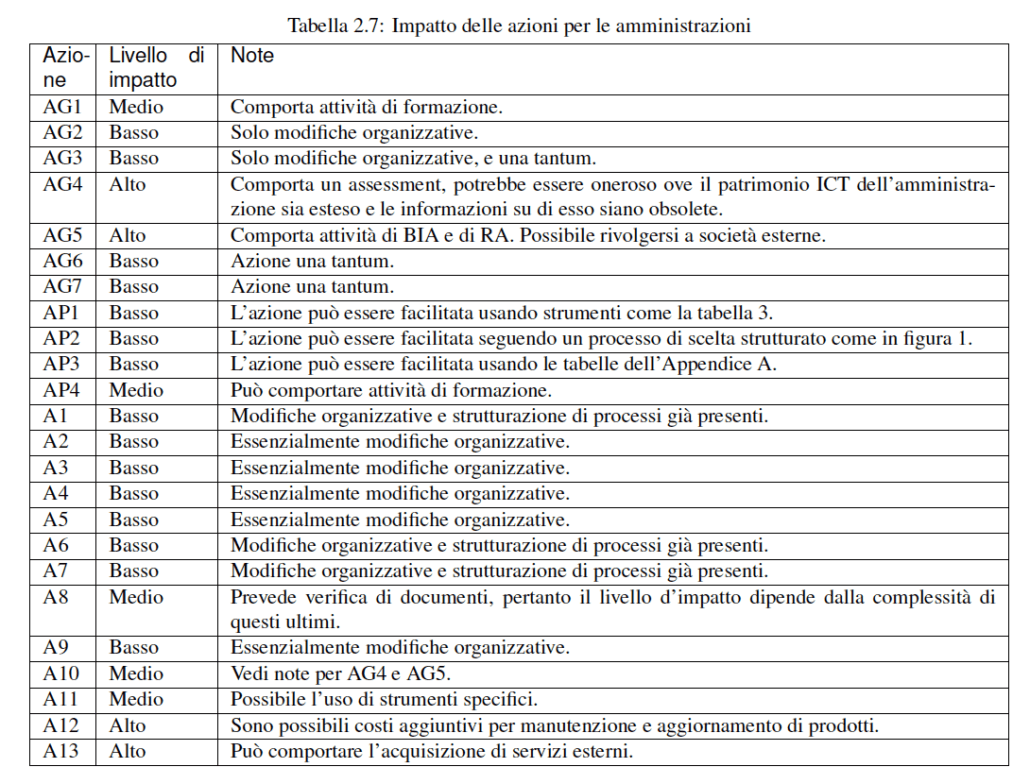

Ancora meglio vedere in funzione dell’impatto le diverse AZIONI ( Generali, Procurement, ed Azioni tout court)

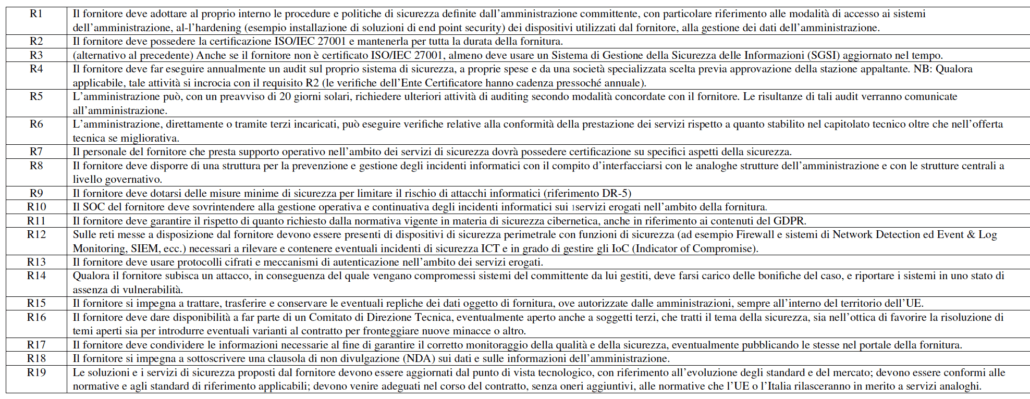

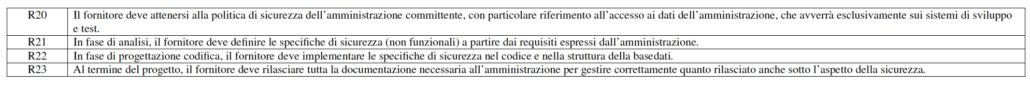

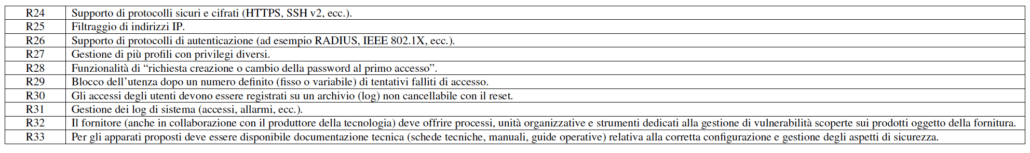

Ora veniamo alla parte più semplice, o forse la più complessa: i requisiti da inserire nei capitolati dietro consiglio dell’Agid, parliamo del già citato allegato D.

Requisiti generali . Tab 5.1

Requisiti specifici ( forniture di servizi di sviluppo) Tab 5.2

Requisiti specifici ( forniture di oggetti connessi in rete ) Tab 5.3

Requisiti specifici ( forniture di servizi di gestione remota ) Tab 5.4

VINCENZO DE PRISCO

Professore a Contratto Università PARTHENOPE di NAPOLI in AGENDA DIGITALE PA

Docente MASTER UNIVERSITA’ della BASILICATA in Contratti PUBBLICI.

Docente MASTER Università PARTHENOPE di NAPOLI in

PROJECT MANAGER DELLA PUBBLICA AMMINISTRAZIONE.

Membro dell’AI PACT dell’UNIONE EUROPEA

PER WORKSHOP, ASSISTENZA,

FORMAZIONE e SUPPORTO

dott.ssa Carotenuto Elisa

elisa@ca-campania.com

cell. 3382797858

Lascia un Commento

Vuoi partecipare alla discussione?Sentitevi liberi di contribuire!